MongoDB数据库再一次被攻击。就在上周末,三个黑客团伙劫持了MongoDB逾26000多台服务器,其中规模最大的一组超过22000台。

“MongoDB启示录”再临?

此次攻击由安全专家Dylan Katz和Victor Gevers发现,被他们称为是“MongoDB启示录”的延续。所谓的“MongoDB启示录”事件始于2016年12月底,并持续到2017年的头几个月。

据悉,有多个黑客组织参与了此次攻击,他们劫持服务器后,用勒索程序替换了其中的正常内容;

黑客组织利用MongoDB数据库未授权访问漏洞,劫持服务器后批量对存在漏洞的数据库进行“删库”操作并留下联系方式,以此勒索用户支付赎金。

外媒称,大多数被攻破的数据库都在使用测试系统,其中一部分可能包含重要生产数据。部分公司最终只得支付赎金,结果发现攻击者其实根本没有掌握他们的数据,又被摆了一道。

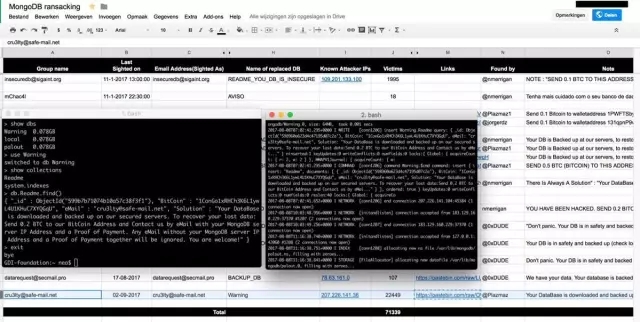

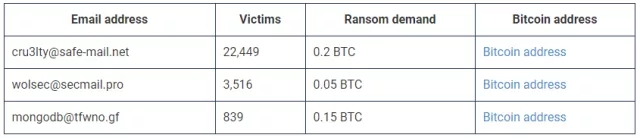

三个新的黑客团伙浮出水面

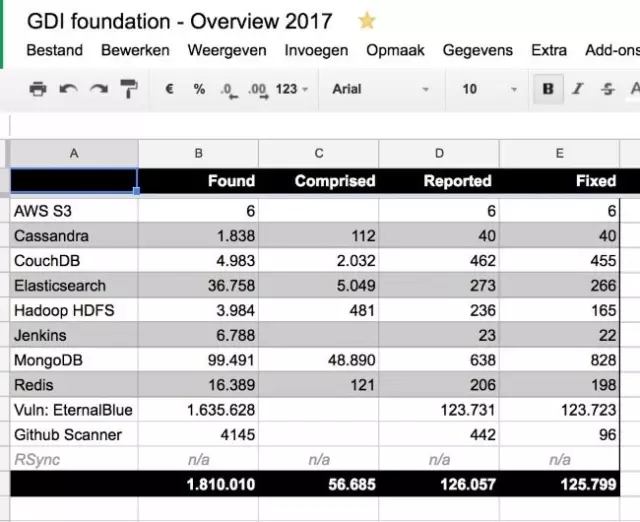

安全专家们使用Google Docs电子表格追踪了本次攻击,总计超过45000多个数据库被攻破(有可能更多)。其实除了MongoDB以外,另外几个著名的数据库也并未幸免,ElasticSearch、Hadoop、CouchDB、Cassandra和MySQL的服务器也都曾遭到过劫持。

今年春夏之交,曾喧嚣一时的攻击团伙逐渐消声遗迹,被劫持的服务器数量也呈下降趋势。可就在上周,新出现的三个黑客组织再次发难,安全专家们通过赎金票据定位了他们的电子邮箱。

攻击者数量减少,但危害不降反升

这次攻击事件的发现者Victor Gevers除了是一名经验老道的安全专家以外,他还是GDI基金会的主席。

GDI基金会是一个致力于维护网络信息安全的非营利性组织,这一年来从AWS S3云服务平台安全到Jenkins、Eternal Blue事件以及GitHub报告,都能看到GDI基金会做出的努力与成果。

防范措施:

1,修改数据库默认端口或将数据库部署在内网环境中。将MongoDB数据库默认端口(TCP 27017)修改为其他端口。

2,开启MongoDB数据库访问授权。

3,使用SSL加密功能。

4,使用“–blind_ip”选项,限制监听接口IP。

5,开启数据库日志审计功能,记录所有数据库操作。

6,及时做好重要数据备份工作。

铠撒安全团队提供专业的漏洞检测,风险评估,渗透测试等安全服务,凭借二十年的信息安全行业经验,曾为各行业如金融行业,电力行业,通讯行业,能源行业,汽车行业等提供过专业的安全服务;在业界树立了良好的口碑品牌。

项目案例:

² 大众集团web及app渗透测试项目

² 北京分享逍客27001体系咨询与漏洞扫描,渗透测试项目。

² 连邦软件信息安全渗透测试与安全管理项目

² 广西电信信息安全风险评估、渗透测试

² 建设银行总行信息安全管理体系咨询、风险评估,渗透测试

² 中国移动公司信息安全管理技能培训、攻防渗透实践

² 人民银行开发中心信息安全管理、IT服务管理体系咨询项目

² 深圳招商银行信息安全管理风险评估,安全规划

² 国家电力系统等级保护咨询与安全测试项目

² 农业银行总行信息安全管理体系咨询项目、北京银行信息安全管理体系咨询项目

² 国家开发发展银行信息科技风险管理指引合规咨询项目

² 中美大都会信息安全管理咨询项目、武汉美尔雅期货公司信息技术管理咨询项目

² 科信期货信息技术管理咨询项目、深圳证券通信企业信息安全(管理)风险评估项目

² 深圳证券通信企业信息安全管理体系架构建设项目、新疆移动信息安全管理体系建设咨询项目

² 北方电信公司信息资产安全分类与分级管理项目、中国联通信息安全管理、IT服务管理体系咨询项目

² 四川移动信息安全管理体系咨询项目、上海电信企业内部信息系统安全评估项目

² 山东移动规划设计院灾难备份与恢复、业务连续性等相关项目咨询与培训

² 浙江电信风险评估与加固

² 山西移动安全体系建设及ISO27001咨询

² 中国电信集团信息安全等级保护的评估与安全整改

郑重声明:本站所有工具均搜集于网络,仅供学习参考,不得进行任何商业及非法用途,否则产生的一切后果将由使用者本人承担。本站仅仅提供一个学习与交流的平台,不保证所提供资源的完整, 也不对任何资源负法律责任。所有资源请在下载后24 小时内删除。如果您觉得满意,请购买正版,以便更好支持您所喜欢的软件或书籍。